【第2回】エンドポイント(端末)でまず必要なことは二要素認証/多要素認証、そしてこれがトレーサビリティの原点

【第1回】マイナンバーブームの後に、本当に必要とされるセキュリティソリューションを考える

トレーサビリティの要とは

端末を使う「人」の特定を行うこと。 この当たり前のことは、システム上、重要であることは誰もが認めるところです。 では、なぜ重要かを考えてみましょう。

勝手に使われては困る、知らない人、権限外の人に使われたら情報が漏れるかもしれない、等々を挙げることが出来ます。 もちろん、これらの指摘はその通りなのですが、もう一つ大切なポイントがあります。 それは、サーバ(ネットワーク)サイドから見て「成りすましの排除」を成立させる起点となることです。 サーバ(ネットワーク)サイドでどのような認証が成立してアクセスされているかが保証されると、インシデント(事故)発生時のトレーサビリティ(追跡が可能な状態)が確保され、原因追及を迅速に行うことが出来るという大きなメリットにつながります。

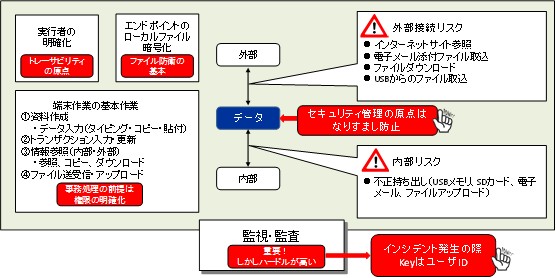

セキュリティ対策の基本的な考え方

ところが、日常で端末を使う立場で考えると、この「人」を特定するプロセスが、大きな負担となります。 具体的には、IDと呼ばれる「個人を特定する識別子」とこの「識別子」を認証するパスワードの組合せが一般的です。

IDはシステムサイドから見れば不変の物、パスワードは「認証」という大切な要素、という位置づけになるので、

![]()

① パスワードは他の人に知られてはいけない

② 認証は試行錯誤入力で破られてはいけない

![]()

の2つのポイントを大前提として、考えていかなければなりません。 これらの帰結として一般的に行われている形態が

![]()

・パスワードは6桁または8桁以上。

・英数文字、数字、限定された記号を組み合わせる。場合によっては大文字小文字を組み合わせる。

・特にサーバサイドにアクセスの場合、定期的にパスワードを変更する。

![]()

ということになります。 しかし、これだけでは不安があるため、常識的にはIDとパスワードで承認することを1つの要素と見なし、もう一つの要素を組み合わせることにより安全性を高める、場合によっては複数の要素を組み合わせる多要素認証という考え方に発展します。

二要素認証と多要素認証の検討のポイント

二要素認証、多要素認証を具体的に説明すると、

![]()

・知る要素: 例えばパスワード

・持つ要素: 例えば鍵、トークン、ICカード

・備える要素:例えば指紋や静脈、虹彩、声紋などの生物学的な要素

![]()

を2つ以上組み合わせた上で「認証」プロセスに至るということになります。

ここで、「認証」のプロセスの場所について述べます。 「場所」とは端末、ローカルアプリケーション、ネットワークノード、サーバアプリケーション。 端末としての認証はWindows OSのログインに近い考え方ですが、認証という観点からは「パスワードの所持者を明確化する物」という意味で「所持人認証」と定義します。 また、ローカルアプリケーションとサーバアプリケーションはまとめて「アプリケーション認証」と定義、以上を整理すると、認証のプロセスは、

![]()

・所持人認証:パスワードの所持者を明確にする「端末との関係」の明確化

・ネットワーク認証:接続するネットワークの明確化

・アプリケーション認証:アプリケーションのアクセス権の明確化

![]()

と定義することが分かり易いかと思います。

次の検討事項は、パスワードの管理です。これは意外と安易に考えてしまいがちです。 利用者は意外と簡単に自分のパスワードを忘れてしまい、その時は管理者に聞けば良い(実際にはパスワードが初期化され、再設定のプロセスに入る)となるのですが、二要素又は多要素認証を前提に考えると、簡単に済ます問題では無くなります。

さらに、現場の運用を考慮すると、労働省の雇用者の定義に従うと

![]()

・正規の職員・従業員

・労働者派遣事業所の派遣社員

・パート・アルバイト・その他

・役員

![]()

を挙げることが出来ますが、検討のポイントは、職場に着任時、即時にIDとパスワードを発行し、業務開始出来るか否かです。 これに、日常発生する物理媒体(トークン、ICカード、等)の

![]()

・携帯し忘れ

・紛失

・盗難(盗難されたことに気づく事が出来るか否か)

![]()

を考慮しておく必要があります。

重要なポイントは、急な事態(突然のアルバイト、携帯し忘れ、紛失)の時に、いかに、正規の認証方式を維持することが出来るかです。 ここを現場任せの裁量にしたりすると、所謂、脆弱性につながります。 当然、管理部門と連携を取り、通常状態と同様のセキュリティの確保、トレーサビリティー(追跡が可能な状態)の確保が必要です。

そして、盗難に気がつくこと、このポイントは意外と見落とされがちです。 IDとパスワードは、IDに関しては職場内で業務を行う派遣社員、パート、アルバイトは想像可能、パスワードは何かの契機で知らないうちに盗まれる可能性があります。 しかし、物理媒体と組み合わせる二要素認証以上のセキュリティでは、コピー不可能な環境を維持できれば「保持していない」=「無い」ことで紛失と同様に当人が気がつくという大きなメリットがあります。 生体情報の場合は、後述しますが、悪意を持って盗もうとした場合には方法があるかもしれない、または可能性が残るということになります。

エンドポイント(端末)はログインのための操作、処理時間以外に、認証中の状態についても検討が必要です。 利用者はただ、ログイン、ログオフするだけではありません。 作業の中断時(離席等)は「ロック(画面が消され、操作できない状態)」が求められます。 当然、ログオフ時の複雑な操作は論外で、更に、作業復活時(着席時)に瞬時に、かつ簡単な操作でエンドポイント(端末)が立ち上がらないと、使いにくいという話につながります。 利用者はシステムに関してはプロでは無いことから、端末毎に異なる操作(例えば、この端末ではファンクションキー「F5」、そちらでは「F7」、「Fn」+「F5」等)は避けなければなりません。

共有端末の場合は更に複雑です。 画面が消えている(使用していない)場合に別の担当者がログインする事が出来るか否か、出来るようにするためにはどの様にすれば良いか、間に別の担当者が使った場合に、元の担当者は作業継続できるのか等、具体的に検討すると考慮点は多々発生します。

忘れてはいけない重要事項がもう一つあります。物理媒体を発行する場合の当該の媒体の真贋性確保です。 具体的に説明すると、

![]()

・模造媒体

・コピーされた媒体

・正規発行手続きされていない媒体

![]()

を排除し、更に、

![]()

・万が一の紛失の場合の紛失媒体による当該媒体のシステムアクセス(サーバサイド)ロック

・携帯し忘れで仮媒体使用中の正規媒体のシステムアクセス(サーバサイド)ロック

![]()

を考慮する必要があります。

生体情報によるセキュリティ管理のポイント

このように考えを進めていくと、「媒体」に依存したセキュリティ管理より、生体情報を利用したセキュリティ管理の方が融通性は高いと考えるかと思います。 生体情報を利用した認証方式は現在、注目を集めており、

![]()

・指紋

・指静脈、手のひら静脈

・顔

・虹彩

・歩容

・音声

![]()

等、各種ソリューションが発表され、実績もあります。

一方で、生体認証を突破する試みも盛んで、「指紋」はデジカメで撮影した画像から起こすことが可能、「顔」は一卵性双生児、二卵性双生児、3Dプリンター(写真で認証してしまう様では論外)と人気スマートフォンが発表されたこともあり、認証突破が可能とネット報告している例もあります。 この努力は、ある意味二要素認証、多要素認証を前提に考えれば無意味で、パスワードと組み合わせれば、ほぼ問題なくなります。

生体情報の一つの問題は、登録をどのように管理するかにあり、これはこれで注意を要するし、場合によっては多くの費用も発生しますが、生体認証において発生する最大の問題点は、生体情報のアクセスを個人端末以外でも実行可能にするため、生体情報の特徴点情報の管理をどのように行うかということです。 方法は2つしかありません。 一つは特徴点を持ち歩く方法、もう一つはセンターで特徴点のファイルを持ち、オンライン端末で認証するという方法です。

センターで特徴点を管理する場合、2016年から施行された改正個人情報保護法でも明確に定義されていますが、生体情報の特徴点の集合管理ファイルは個人情報ということを認識して実行する必要があります。 例えば、マイナンバー情報(個人情報の本丸)を管理する目的で生体情報セキュリティシステムを導入する場合、個人情報という観点からは生体情報特徴点ファイルとマイナンバーファイルは同格です※1。 当然、マイナンバーを守るために生体情報を導入する訳ですから、特徴点の管理はマイナンバー管理の上位に位置づけられます。 従って、セキュリティ監査を行う場合、この点を注意深く見守り、不足がある場合は是正を勧告し、管理者はしかるべき対応を取らなければなりません。

| ※1 ■マイナンバーと生体情報は個人識別符号 『個人情報保護委員会「個人情報保護法ハンドブック」』P4より たとえば、以下のものが「個人識別符号」に当たります。 ① 生体情報を変換した符号として、DNA、顔、虹彩、声紋、歩行の態様、手指の静脈、指紋・掌紋 ② 公的な番号として、パスポート番号、基礎年金番号、免許証番号、住民票コード、マイナンバー、各種保険証等 |

図表:個人情報保護委員会の位置づけと個人識別符号

図表:個人情報保護委員会の位置づけと個人識別符号

生体情報の特徴点のセンター管理を行う場合、もっと重要な問題があります。 万が一、特徴点ファイル(個人情報)が流出したと判明した場合、システムの継続性をどのようにするのか?です。 パスワードは変更して再設定すれば済みますが、生体情報は変更することが出来ません。 CSO (Chief Security Officer) またはCISO (Chief Information Security Officer) と呼ばれる最高情報セキュリティ責任者が決断することになりますが、生体認証を継続する(判断して良いのか?)、生体認証を一定期間停止するはずですが、

![]()

・この場合再開の判断は可能か?

・停止期間中はID・パスワード認証となるはずであるが利用者はパスワードをきちんと運用できるのか?

・特例期間こそ、2次インシデント(事故)が発生するのではないか?

・定期的にインシデント訓練を行っているか?

![]()

等々、非常にやっかいな問題に直面するはずです。

エンドポイントセキュリティ対策の要件

以上をまとめると、エンドポイント(端末)は

![]()

» システムの起点として最も重要な入口である。

» エンドポイントでは二要素認証/多要素認証を実施し、「成りすまし」を防止しなければならない。

» エンドポイントの認証を厳格化することで、万が一のインシデント(事故)の際のトレーサビリティ

(追跡が可能な状態)を迅速に行うことが出来る。

» 認証方式はエンドユーザー(利用者)に負担をかけてはならないが、ログイン、ログオフ、離席

(画面消去と操作禁止状態の実現、着席時の作業の継続)の際の簡単で瞬時の操作を行うことが出来る。

» ID、パスワード、生体認証などの発行・登録管理は重要で、本部管理者との連携が必須である。

» エンドポイントの運用上、物理媒体を利用する場合は、派遣社員、パート、アルバイトのケースと携帯し忘れ、

紛失(盗難を含む)まで考慮しなければならない。

» 生体認証を行う場合、特徴点情報ファイルは集約すると個人情報になる上に、パスワードのように変更不能、

マイナンバーの上位に位置するセキュリティ管理、万が一特徴点が漏洩した場合のリスク管理は非常に重要な問題である。

» 認証情報(パスワード、物理媒体、生体情報、等)が盗難に遭った場合に、気がつく手段、盗難の報告までの期間、

盗難に対する対応方法は考慮しておく必要がある。

![]()

となります。

次回からは、具体的なエンドポイントの認証システムについて、具体的なソリューションシステムを例に説明致します。

本記事の著者

| 松浦 真 一般社団法人ICTイノベーション・ミッショナリー協会 理事事務局長 |